福建中医药大学原名福建中医学院,创建于1958年,是我国创办较早的高等中医药院校之一,是福建省重点建设高校,2010年3月经教育部批准更名为福建中医药大学。学校拥有国家中医药管理局重点学科20个,福建省重点学科12个。

福建中医药大学校园计算机网络建于1998年,2002年配合“数字福建”建设规划,拟定《“数字福建中医学院”建设规划草案》。2004年制定《福建中医学院数字化校园建设总体规划》,同年立项建设。2007年完成数字化校园建设招标,同年10月统一身份认证、信息门户、数据共享和办公自动化系统首先投入使用,随后其它系统也相继投入使用至今。

我校校园信息化项目经过多年的建设,现有数十台机架式服务器及刀片式服务器、多套存储硬件,通过虚拟化部署,承载数字化校园、网站群系统等众多应用,数据级容灾跨两个校区,覆盖Linux/Windows两大平台的数据库、中间件等等。

近年来,我校加强了数据中心的安全防护建设,先后部署了安全网关、WEB应用防护,防病毒软件等安全系统,基本实现了物理边界安全及终端安全。但由于虚拟化系统本身的特性,如何实现虚拟化系统的主机漏洞防护面临着挑战。

不管是物理服务器还是虚拟服务器,其上的操作系统包括各种数据库、中间件等等应用都可能存在安全漏洞,黑客或者病毒等可以通过这些漏洞攻击服务器。这种攻击的过程一般如下图1所示:

图1:利用漏洞实施攻击流程

针对服务器的漏洞,如果用打实体补丁的方法解决,需要与涉及的所有第三方应用软件开发商协调及确认应用软件的兼容性,且很多补丁修补都需要重启动服务器。这种做法每年集中做一次两次可以,但和安全漏洞同步执行恐怕不太现实。目前的现状是,我们一般会使用网络IPS设备对一些重要的安全漏洞做策略阻止。但附加在IPS上的策略数量过多的话,IPS性能将不敷使用。实际上,这种方法也只能针对有限的几种安全漏洞设定策略阻止,相对于各种操作系统及应用软件存在的几千种安全漏洞来说,无异于杯水车薪。针对这种困境,对主机安全有更高要求的使用者一般会在网络IPS以外再实施主机防火墙及主机IPS系统,在每台服务器上部署主机加固软件,将大部分IPS策略分担到各台主机上,这样的话,由于每台独立的主机上的操作系统及应用是有限的,其上的主机IPS需要承载的策略并不会很多,基本可以满足安全的需要。

在传统的机房中,我们可以用交换机、路由器、防火墙、IPS等传统的安全设备实现各个安全功能。但在虚拟化的环境中,虚拟机之间的互相通讯直接通过虚拟化软件底层的虚拟交换机进行,如果攻击者使用某一台虚拟服务器攻击另外的虚拟服务器的话,我们在边界部署的IPS、防火墙以及用来侦测内部攻击的IDS都将失去作用。

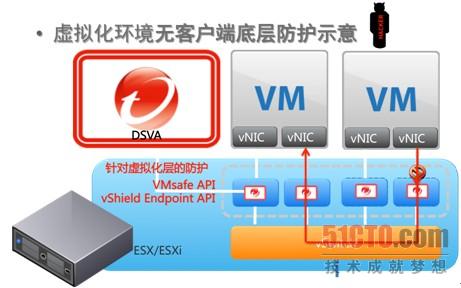

事实上,针对虚拟化环境下的主机安全,我们需要用“虚拟化”的眼光来看待和思考。以VMware虚拟化软件举例,整个VMware的虚拟化系统中,所有的虚拟机VM是通过vSwitch虚拟交换机进行通讯的,VMware使用两组API来承载通信控制。其中VMsafe API负责和网络相关的通信,vShield Endpoint API负责和内容、应用相关的通信。如果我们能让安全软件嵌入到VMware的虚拟化软件底层且能够直接调用这两组API的话,虚拟化环境本身的安全包括虚拟服务器的安全不就可以实现了吗。

当然,我们知道虚拟化环境下,各虚拟服务器的资源利用率普遍会达到50%以上,这要比物理机时代的平均10%左右增加5倍。从这个角度来看,如果适用于虚拟化环境的安全软件是需要部署于每个虚拟机的话,我们需要慎重考虑。毕竟安全软件本身就是很耗资源且习惯“争抢”资源的,而安全软件的扫描、更新等更是极耗资源。

综上所述,解决虚拟化环境下的主机安全的最好方法是“无代理安全”,即在虚拟化软件的底层安装一个嵌入式软件,实现防火墙及IPS功能。这个无代理防火墙、IPS既可以控制各虚拟机之间及虚拟机与外界之间的通信,又可以不在各个虚拟服务器上安装代理的前提下对各个虚拟机实现定制化的IPS及防火墙策略。简单的说,在VMware的ESX上安装一台安全虚拟机,这台安全虚拟机可以针对ESX上虚拟出来的不同虚拟服务器及其上的应用实施不同的漏洞防护安全策略,同时也可以阻断虚拟机之间可能存在的互相攻击或者跳板式攻击。这种安全防护需要考虑到前文提到的虚拟化系统的资源利用率紧凑的问题,不能对虚拟化系统产生很大的资源负担。更重要的是,这种实施策略及防护的过程不能修改操作系统和数据库、中间件等应用的内核,不能产生“兼容性问题”,更不能重启动服务器。

我校目前虚拟化环境现有服务器包括九个UCS刀片、BladeCenter H的9个刀片。应用覆盖整个数字化校园,数据库采用Oracle,中间件采用IBM WAS。在依据《国家发展改革委办公厅关于组织实施2013年国家信息安全专项有关事项的通知》的第2点的(2)提到的“云操作系统安全加固和虚拟机安全管理产品”的规范,同时参考了福建省内其他兄弟单位及教育主管单位的实际案例。我们考察了趋势科技及其他几个厂商的产品,其中趋势科技的DeepSecurity有很大的优势,体现在以下几个方面:

1、 产品功能全面,趋势科技的DeepSecurity能全面实现虚拟化环境的整体安全。

2、 产品相对成熟, DeepSecurity产品从2006年推出至今,已经有很长的历史,而其他厂商的相似产品推出大多仅有一年甚至几个月。

3、 应用案例很多,虚拟化及云计算的领军者VMware和Amazon自身也在使用趋势科技的DeepSecurity产品。在省内的兄弟高校及教育主管单位有成功的应用。

趋势科技的DeepSecurity以无代理的方式实现虚拟化环境的整体安全。以下是无代理安全的示意图:

图2:无代理安全示意图

通过在虚拟化环境部署趋势科技的DeepSecurity,我们可以在VMware的vCenter中直接调用DeepSecurity的控制台,对虚拟化环境做一次主机漏洞扫描,再应用DeepSecurity根据扫描后的结果给的“虚拟补丁”推荐策略,即可对整个虚拟化环境的主机漏洞作统一的漏洞防护。当然,我们也可以额外制定自己的防护策略。以上过程只需鼠标操作,不需要管理员自行编写任何防护策略,节约了大量时间,也不需要过于专业的知识。

IT技术日新月异,高校信息化建设的虚拟化时代的来临不可抗拒。如何在新的时代、新的技术体系架构下考虑高校网络的安全是每个高校IT管理者的责任。面对新技术、新架构带来的挑战,我们只能在分析并掌握新技术原理的前提下重新考虑我们的网络安全体系,才能面对最新的网络安全威胁,让信息技术更好的服务于高校的建设与发展。