电影《古惑仔》中,我们常常看到黑社会团体之间的暴力冲突。而在网络空间里,你见过APT(高级持续性威胁)黑客组织互掐吗?

黑客组织Naikon

Naikon是活跃在中国南海地区的黑客组织,其主要目标是菲律宾、越南、新加坡、马来西亚等国的政府和军方领导人。

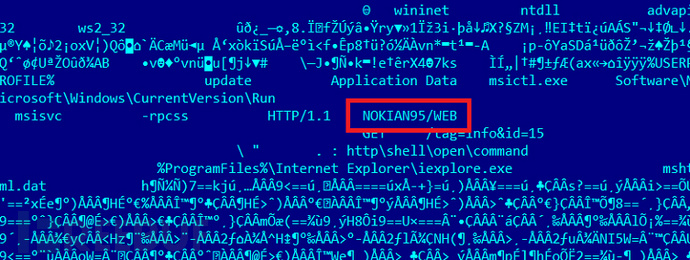

当然这次故事的主角就是黑客组织Naikon,而另外一个主角先留点神秘感,后面会详细介绍。Naikon因其惯用的后门RARSTONE而著名,趋势科技的研究员曾详细介绍过。而Naikon这个名字则来源于后门中"NOKIAN95/WEB"字符串。

细数Naikon发动过的攻击活动,最大的一起可能要数2014年的3月份了,导火索是马航客机MH370事件。3月11日,Naikon对很多参与搜索失事客机的国家组织机构展开了大规模渗透攻击,以获取MH370相关信息。被渗透的组织包括:

Naikon向所有的目标组织发送钓鱼邮件,附件文件中被植入了CVE-2012-0158漏洞利用程序,当然里面也肯定植入了Naikon的标志性后门。

这种攻击手段在许多组织上屡试不爽,但就有一个组织比较例外,他们对此邮件表示很是怀疑,展开了一系列的研究,于是就有了下面的反钓鱼攻击。#p#

第一幕:当黑客收到钓鱼邮件

如果你收到了一封来历不明的邮件,你会怎么办?

相信您可能会回答2、3、4中的一个,很少会有人选择直接打开……估计会对此莫名邮件进行分析的人则更少了。

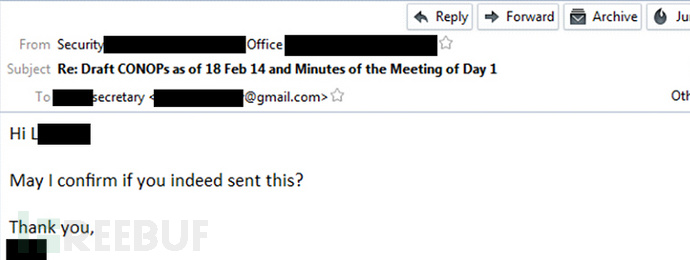

不过这次的事件有些蹊跷。当Naikon像往常一样群发钓鱼邮件时,一个收件人不仅没有直接打开,而是回复了一封邮件,回件内容如下:你发的信息是真的?

从回件的内容上看,他们是在向发件人确认邮件信息的真实性。可想而知嘛,Naikon肯定百分之百的回答:当然!Naikon毫不犹豫的称邮件信息完全属实,对其组织的内部结构也非常的熟悉,并称他们在该组织的秘书处工作,受命发送这封邮件。

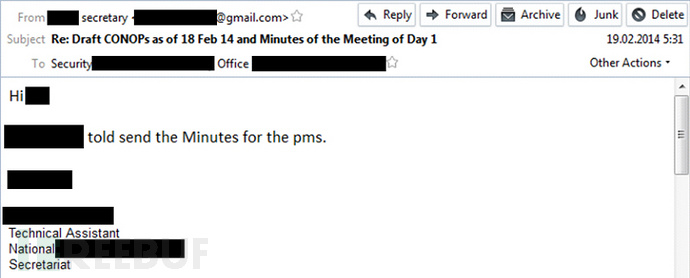

从Naikon的回件中可以看出:英语太渣了,这种水平完全骗不了人啊!#p#

第二幕:黑吃黑

“受害者”更加坚定的决定不能打开这一文件,而且他们还决定要进一步的了解攻击者(此处气氛开始有点不对……)

很快,“受害者”就向Naikon发送了一封电子邮件,内容如下:好吧,那请查收附件。

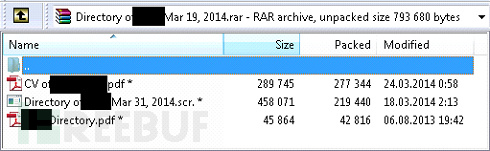

附件中是一个带有密码的压缩文件,同时可以绕过恶意程序扫描器的扫描。打开附件会发现里面包含了2个PDF文件和1个SCR文件。

令人大吃一惊的是,这个SCR文件居然是一个后门——而这正是“受害人”为Naikon精心准备的!

"Directory of … Mar 31, 2014.scr"(md5: 198fc1af5cd278091f36645a77c18ffa)文件会释放一个空白文档和一个后门模块(md5:588f41b1f34b29529bc117346355113f)。该后门会连接到philippinenews[.]mooo[.]com的命令服务器上。

后门会执行以下操作:

#p#

黑客组织Hellsing

上文中的“受害者”是一个名为Hellsing黑客组织,其使用的恶意程序叫做msger。这个组织的名字可能和日本的一部同名动漫有关,动漫讲述的是对抗吸血鬼、食尸鬼等超自然生物的故事,可能该组织觉得这种行为和他们很像,故选择了这个名字。

Hellsing APT组织活跃在亚太地区,主要目标是马来西亚、菲律宾和印度尼西亚。其攻击活动相对较小,所以不容易被察觉到。

据KSN的数据显示,Hellsing的活动范围主要在:

Hellsing发送的钓鱼邮件中均包含有恶意程序的压缩文件,类似于反Naikon攻击时发送的钓鱼邮件。常用的附件名称汇总如下:

攻击者惯用的压缩文件格式为RAR、ZIP、7ZIP,其中配有密码的7ZIP压缩文件可以绕过Gmail上的安全防护功能。

每一个后门均有C&C服务器、版本号、活动或者受害者身份标识符,例如:

据卡巴斯基安全实验室对Hellsing使用的指令控制架构分析显示,它与其他的APT组织如PlayfulDragon、Mirage和 Vixen Panda有着一定得关联。

火眼(FireEye)的安全研究员分析发现PlayfulDragon的Xslcmd后门(md5: 6c3be96b65a7db4662ccaae34d6e72cc)连接的C&C服务器位于 cdi.indiadigest[.]in:53,而Hellsing的某个后门(md5: 0cbefd8cd4b9a36c791d926f84f10b7b)连接的C&C服务器位于webmm[.]indiadigest[.]in。主机名显然不一样,但从一级域名中可以看出二者必定存在某种关系。

另外研究员还发现某个Hellsing后门(md5: a91c9a2b1bc4020514c6c49c5ff84298)会与webb[.]huntingtomingalls[.]com的服务器进行通信,并且使用的是 Cycldek 后门专用协议。这是不是更加的证明了Cycldek和Hellsing有着说不清的关系。#p#

Hellsing的工具箱

Hellsing入侵了受害者的机器之后会继续释放其他的工具,用以进一步的搜集信息或者执行进一步的活动。

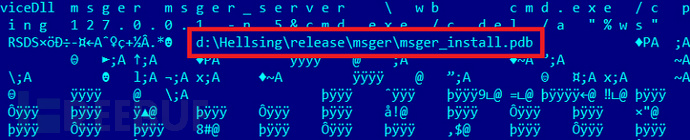

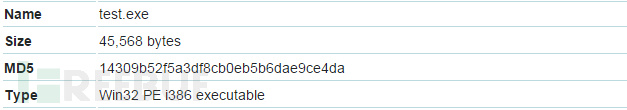

工具一:test.exe

该工具主要用于搜集信息,测试并寻找可用的代理服务器;另外该工具上还包含Hellsing的调试路径(debug path):

工具二:xrat.sys

xrat.sys是一个文件系统驱动,也被称之为 "diskfilter.sys"。2013年被广泛应用,之后可能是由于Windows 7驱动签名的要求就被攻击者舍弃了。

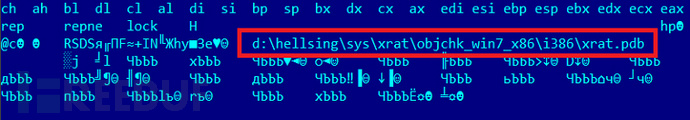

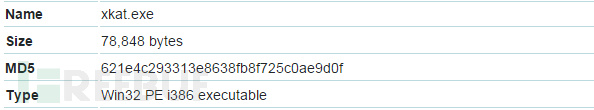

工具三:xkat.exe

该工具拥有强大的文件删除和进程清理功能,而且还可清理并删除竞争对手的恶意程序。

二进制中包含的调试路径(debug path)有:

#p#

视频

总结

事件起因是黑客Naikon发送钓鱼邮件攻击,接着Hellsing APT组织实施反钓鱼入侵——这类带感的黑客互掐事件其实在现在并不少见。在过去,我们见过一些APT组织在从被害者那里窃取通讯录的时意外误伤到了别的组织。但是,从攻击的时间和分析来看,最近这次事件看起来更像是一次APT-on-APT攻击,而不是误伤。

面对Hellsing上文中实现的攻击手段,我们建议普通用户采用以下安全措施:

1.不要打开可疑的邮件附件

2.格外小心加密形式的压缩文件

3.如果不确定附件是否安全,最好在沙箱中打开

4.确保操作系统已更新到最新版本

5.及时更新第三方应用程序,如Microsoft Office、Java、Adobe Flash Player和 Adobe Reader

卡巴斯基实验室检测的 Hellsing 后门版本为:HEUR:Trojan.Win32.Generic, Trojan-Dropper.Win32.Agent.kbuj, Trojan-Dropper.Win32.Agent.kzqq

参考链接

https://securelist.com/files/2015/04/Indicators_of_Compormise_Hellsing.pdf